Adli Bilişim Mühendisi ve Adli Bilirkişi Tuncay Beşikçi, Isparta’da FETÖ davasında yargılanan bir kişinin Bylock yüklü telefon üzerinde yaptığı incelemeyi sitesinden kamuoyu sundu:

Tuncay Beşikçi’nin incelemesi:

Isparta’da FETÖ davaları kapsamında yaklaşık 9 aydır tutuklu olarak yargılanmakta olan şüpheli G.E.’de ele geçirilen Samsung marka Note 2 GT-N7100 model cep telefonunun, 22 Haziran 2017 tarihinde Isparta Emniyeti Siber Suçlarla Mücadele Şube Müdürlüğü’nce alınan ve tarafıma kargo ile ulaştırılan adli imajı üzerinde yaptığım inceleme sonucunda Kıble Pusulası ve Namaz Vakitleri uygulamalarının ByLock sunucusu ile ilişkisine dair önemli bulgular ortaya çıkmıştır. Buna göre, CGNAT sorgusundaki ByLock sunucu bağlantısı görünen saatlerde 2 ile 9 saniye arası farklarla, şüpheli telefonunda kurulu olan Kıble Pusulası adlı uygulamanın Google üzerindeki reklam servislerine bağlandığı anlar arasında %100 korelasyon tespit edilmiştir. Daha sade bir ifade ile, her Bylock IP kaydının, Kıble Pusulası uygulamasında kullanılan reklamlar aracılığı ile oluştuğu tespit edilmiştir.

Yapılan incelemede, 13 Aralık 2012 tarihinde kurulduğundan beri fabrika ayarlarına dönülmemiş, dolayısıyla inceleme ve veri kurtarmaya çok müsait olan telefonda, ByLock uygulamasının indirildiğine, kurulduğuna veya kullanıldığına dair en ufak bir işarete rastlanmamıştır. Bunun üzerine temel olarak şüphelinin CGNAT sorgusundaki tarih ve saatlerde telefonda meydana gelen değişiklikler incelenmiştir.

DAVA DETAYLARI

Şüphelinin eşi Y.E.’nin beyanına göre, operatör kayıtlarından ByLock sunucusuna bağlandığı tespit edilen hat sahibi Y.E. 13 Ekim 2016’da açığa alınmış, 7 Şubat 2017’de yayımlanan 686 sayılı KHK ile de görevinden ihraç edilmiştir. 2 Mart 2017’de gözaltına alınan Y.E., sorgulamasında hattı eşinin kullandığını belirtince serbest bırakılmış, ertesi gün eşi şüpheli G.E. gözaltına alınmış ve 7 Mart 2017 tarihinde açığa alınarak cezaevine gönderilmiştir. Ev aramasında herhangi bir suç unsuruna rastlanmayan G.E.’nin yurtdışı giriş çıkış kayıtları, çalıştığı kurumlar, yurtiçi konaklama kayıtları, HTS arama kayıtları ve Digiturk kullanımına bakılmış ve herhangi bir FETÖ ilişkisi tespit edilememiştir. Davada en son Avea operatöre CGNAT sorgu sonucundaki tarihlere IP adreslerinin sanık dışında başka kişilere tahsis edilip edilmediği sorulmuştur.

CGNAT KAYITLARI

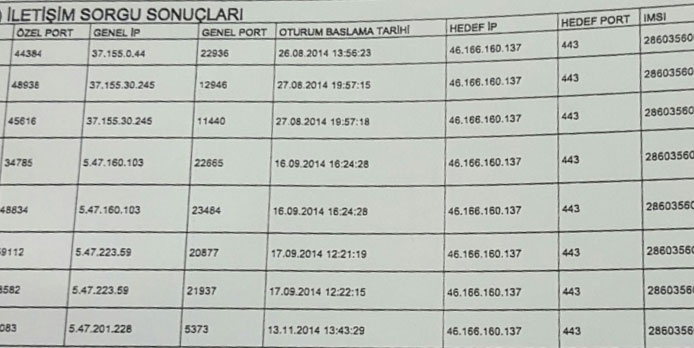

BTK’dan gelen sorguya göre, şüphelinin HIS (CGNAT) sorgu kayıtlarına göre 5 farklı günde toplam 8 defa ByLock sunucusuna ait 44.166.160.137 IP adresine bağlandığı tespit edilmiştir.

26 Ağustos 2014 13:56:23

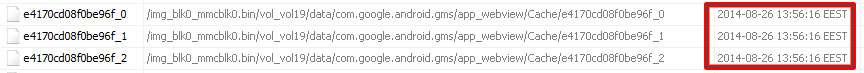

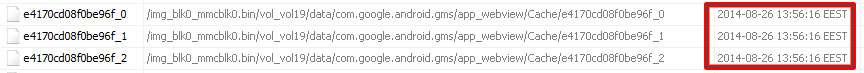

CGNAT sorgusuna göre 26 Ağustos tarihindeki ilk bağlantı 13:56:23 zamanından 7 saniye önce, telefon zamanına göre 13:56:16’da 3 farklı dosyanın değiştiği tespit edilmiştir. 7 saniyelik farkın İnternet hızına ek olarak telefonun yerel ve operatördaki CGNAT verisini kaydeden sunucusuna ait bilgisayarlar arasındaki saat farkından ve/veya operatör tarafındaki CGNAT cihazlarının trafik yoğunluğu nedeniyle veriyi saniyeler bazında geç kaydetmesinden kaynaklandığı düşünülmektedir.

Türkiye saatinde (Türkiye 2014 yılında 31 Mart ile 26 Ekim aralığında yaz saati uygulamıştır) CGNAT sorgusu ile 7 saniye farkla ve aynı anda değişikliğe uğrayan üç dosyanın, Freezy uygulamasında (iframe) kodunun tespit edildiği yer olan, İnternet trafiği sonucunda telefonun önbelleğinde (İng. cache) kaydedilen dizinde (/data/com.google.android.gms/app_webview/Cache) saklandığı anlaşılmıştır.

e4170cd08f0be96f_1 ve e4170cd08f0be96f_2 dosyalarının içeriğinde telefonun “https://pagead2.googlesyndication.com/pagead/gen_204?id=gmob-apps-offline&offline=2&js=afma-sdk-a-v5089000.4323000.1&app_name=33.android.org.dtalpen.qibla&zx=tulwky1l9qfp” adresi ile bağlantı kurduğu tespit edilmiştir. Yapılan incelemede bu adresin halen Google Play’de aktif olarak yer alan Kıble Pusulası isimli uygulamaya ait bir reklam bağlantısı olduğu anlaşılmıştır.

e4170cd08f0be96f_0 isimli dosyanın içeriğinde, yine benzer şekilde Google reklamları üzerinden Kıble Pusulası isimli uygulamanın reklam servislerine bağlanıldığı gözlemlenmiştir.

27 Ağustos 2014 19:57:15 ve 19:57:18

CGNAT sorgusunda yer alan ByLock bağlantılarından, 27 Ağustos 2014 tarihinde 3 saniye ara ile gelen 19:57:15 ve 19:57:18 saatli kayıtların telefondaki karşılığına bakıldığında, aynı dizinde saklanmış 19:57:17 saatli 3 dosya tespit edilmiştir.

f48b8759f377f407_1 ve f48b8759f377f407_2 isimli dosyaların içeriğinde 1×1 piksellik beyaz bir noktaya işaret eden https://www.google.com/images/cleardot.gif?zx=8t2w08stdemjGIF89a linki yer aldığı, f48b8759f377f407_0 isimli dosyada yine Google’a ait çeşitli reklam servisi linklerinin yer aldığı anlaşılmıştır. Dosyada yer alan “HTTP/1.1 200 OK” ibaresi sayfanın başarılı bir şekilde açıldığına ve 1 piksellik GIF uzantılı resim dosyasının yüklendiğine işaret etmektedir. İlgili dosya telefon tarafında çağrıldığında çok sayıda reklam servisi bağlantısına (link veya URL) yönlendiği anlaşılmaktadır.

16 Eylül 2014 16:24:28’deki 2 kayıt

CGNAT sorgusunda göre 16 Eylül 2014 tarihinde aynı saniyede kaydolan 2 veri girişinin telefondaki karşılığına bakıldığında, 4 saniye farkla 6 dosyada değişiklik olduğu anlaşılmıştır.

Dosyalar incelendiğinde, daha önceki tarihlerdekine benzer şekilde CGNAT sorgusunun ByLock IP adresine bağlandığını gösteren zamanda telefon Google’ın reklam servislerindeki https://media.admob.com/cleardot.gif?zx=3db1wwp23y3 ve https://media.admob.com/cleardot.gif?zx=6657vk115pgoGIF89a adreslerine bağlandığı tespit edilmiştir.

17 Eylül 2014 12:21:19 ve 12:22:15’deki 2 kayıt

CGNAT sorgusunda göre 17 Eylül 2014 tarihinde 1 dakika içinde kaydolan 2 veri girişinin telefondaki karşılığına bakıldığında, 5’er saniye farkla 9 dosyada değişiklik olduğu anlaşılmıştır.

Aynı zaman birimide yaratılan ve değişikliğe uğrayan dosyaların içeriklerine bakıldığında, yine Google’ın 1 piksellik https://media.admob.com/cleardot.gif?zx=7rtr77pbv1kmGIF89a, https://media.admob.com/cleardot.gif?zx=7rtr77pbv1kmve https://media.admob.com/cleardot.gif?zx=eyy9hmso8qxa adreslerindeki GIF dosyalarına bağlandığı bunu takiben çeşitli reklam sitelerini içeren bağlantılara ulaşıldığı tespit edilmiştir.

13 Kasım 2014 13:43:29

Şüpheliye ait son kayıt olan 13 Kasım 2014 tarih 13:43:29 saatinin telefondaki karşılığına bakıldığında telefon saatine göre 9 saniye öncesinde 13:43:20’de yaratılan ve değişikliğe uğrayan 3 farklı dosya tespit edilmiştir.

Dosya içeriklerine bakıldığında, diğer kayıtlarla benzer olarak https://media.admob.com/cleardot.gif?zx=iq0a8bd3nljw adresindeki Google’ın 1 piksellik GIF dosyası ile bağlantı kurulduğu anlaşılmıştır.

13 Kasım 2014 tarihindeki bağlantıda, daha önceki bağlantılarda EEST (Eastern European Summer Time – Doğu Avrupa Yaz Saati) olan zaman dilimi, 26 Ekim 2014 tarihinde Türkiye’nin kış saatine dönmesi ile EET’ye (Eastern European Time – Doğu Avrupa Zamanı) değiştiği gözlemlenmiştir.

Bu bağlantıdan 24 saniye sonra 13:43:44’de yaratılan GoogleAdMobPrefs.xml dosyasının içeriği araştırılmış ve Google’ın reklam gösterimi için kullandığı ayar/tercih dosyası olduğu anlaşılmıştır. (İngilizce preferences kelimesinin kısaltması olarak kullanılan Prefs Türkçe “tercihler” anlamına gelmektedir)

Tercih dosyasında adUnitID olarak geçen değerin, cep telefonlarına yazılan uygulamara konulan reklamların takibi için kullanılan ve “Ad Unit ID” olarak adlandırılan tekil değer olduğu anlaşılmıştır.

Google’ın resmi sitesine göre, Google’ın reklam sisteminde kullanılan alan adları admob.com, adsensecustomsearchads.com, adwords.com

doubleclick.net, google.com, googleadservices.com, googleapis.com, googlesyndication.com, googletagmanager.com, googletagservices.com

googletraveladservices.com, googleusercontent.com, google-analytics.com, gstatic.com, urchin.com, youtube.com ve ytimg.com olarak belirtilmiştir. Kıble Pusulası uygulamasının kullandığı ve ByLock IP kayıt saatlerinde şüpheliye ait telefondan admob.com ve googlesyndication.com adresleri üzerinden reklam görüntülemesi yaptığı anlaşılmaktadır.

Yapılan araştırmada, Kıble Pusulasının Google servisleri üzerinden bağlantı kurduğu 1 piksellik cleardot.gif isimli dosya ise reklam gösterilen kullanıcıları takip etmek, içeriğe uygun reklamları göstermek ve reklam görüntüleme sırası amacı ile kullanıldığı anlaşılmaktadır. Bu sayede reklam gösteren uygulama ticari olarak gelir elde edeceği gibi, Google kullanıcılarıa ait IP adresleri, lokasyonları, zaman bilgisi ve kullanılan platform gibi bilgileri saklayıp kullanabilmektedir.

KIBLE PUSULASI UYGULAMASI

Kıble Pusulası uygulamasının nasıl çalıştığını anlamak amacı ile uygulamanın 22 Ağustos 2014’te (Şüphelinin ilk ByLock tarihinden 4 gün önce) piyasaya çıkmış olan sürümü (org.dtalpen.qibla_v201408.apk) tersine mühendislik yöntemleri ile kaynak kodlarına ulaşılarak incelenmiştir. (Aynı kişinin geliştirdiği Namaz Vakitleri TR uygulaması da 21 Ağustos 2014 tarihinde güncellenmiştir)

Yapılan incelemede, uygulamanın kıble yönününü gösterdiği harita ekranının üst tarafındaki alanda İnternet üzerinden Google sunucularına bağlanıp reklam içeriğini görüntülediği (sağdaki resimde kırmızı zeminli ‘Telefonunuz yavaş mı?’ reklamı gibi) anlaşılmıştır.

Kaynak kodunda yapılan incelemde, aralarında uygulamanın CGNAT kayıtlarında ByLock IP bağlantısı tespit edilen anlarda indirdiği dosya içeriklerindeki aşağıdaki bağlantıları da içeren linkler tespit edilmiştir. Uygulama kaynak kodunda tespit edilen tüm bağlantılar aşağıdaki gibidir.

“http://www.google-analytics.com/collect”

“https://ssl.google-analytics.com/collect”

“https://www.googleapis.com/auth/appstate”

“https://www.googleapis.com/auth/games”

“https://www.googleapis.com/auth/games.firstparty”

“https://www.googleapis.com/auth/drive.file”

“https://www.googleapis.com/auth/drive.appdata”

“https://www.googleapis.com/auth/drive”

“https://www.googleapis.com/auth/plus.login”

“https://www.googleapis.com/auth/plus.me”

“http://schemas.android.com/apk/lib/com.google.android.gms.plus”

“google.to”

“http://hostname/”

“https://www.googletagmanager.com”

“mobileads.google.com”

“http://googleads.g.doubleclick.net”

“http://googleads.g.doubleclick.net/mads/static/sdk/native/sdk-core-v40.js”

“http://media.admob.com/mraid/v1/mraid_app_interstitial.js”

“http://media.admob.com/mraid/v1/mraid_app_expanded_banner.js”

“http://media.admob.com/mraid/v1/mraid_app_banner.js”

“http://plus.google.com/”

“googleads.g.doubleclick.net”

“.doubleclick.net”

“.googleadservices.com”

“.googlesyndication.com”

“http://www.google.com”

“http://www.ngdc.noaa.gov/geomag-web/calculators/calculateDeclination?lat1=%s&lon1=%s&resultFormat=xml”

Tersine mühendislik yöntemleri ile ByLock uygulamasına ait kaynak kodlarına erişildiğinde ise herhangi bir reklam bağlantısına rastlanmamıştır. ByLock uygulamasında bulunan iki bağlantı “http://www.w3.org/1999/02/22-rdf-syntax-ns#” ve “http://ns.adobe.com/xap/1.0/” olarak tespit edilmiştir. Sonuç olarak, ByLock uygulamasının da Google reklam servislerini kullandığına dair herhangi bir ize rastlanmamıştır.

Şüpheliye ait telefonda bulunan ve kurulan uygulama verilerini saklayan library.db isimli veri tabanı dosyası üzerinde yapılan incelemede, şüphelinin Kıble Pusulası uygulamasını (org.dtalpen.qibla) kurup kullandığı anlaşılmıştır.

Şüpheliye ait telefonda, “datacom.android.vendingdatabases” dizini altında bulunan ve kurulan uygulamalara ait detayların saklandığı localappstate.db isimli veri tabanın dosyasında yapılan sorguda, Kıble Pusulası programının ilk olarak 29 Ocak 2013 tarih 14:42:04 (UTC) saatinde indirildiği tespit edilmiştir. Uygulamanın kurulduğu, kullanıldığı ve ByLock IP tespit tarihleri birlikte değerlendirildiğinde; ByLock IP kayıtlarının Ağustos-Kasım 2014 aralığında Google’daki reklam sunucuları üzerinden kasıtlı olarak ve bu sunucuları kiralayan kişiler tarafından gerçekleştirildiği düşünülmektedir.

Telefona kurulan 13 Ocak 2013 15:05:53 (UTC) tarihinde kurulan Burak Şimşek adlı kişi tarafından geliştirilmiş Namaz Vakitleri (com.simsekburak.android.namazvakitleri) uygulaması da şüpheli uygulama olarak görülmüş olup ayrıca bir incelemeye tabi tutulacaktır.

Namaz Vakitleri TR uygulaması ile birlikte, Microsoft firmasına ait ankara.cloudapp.net ve Google firmasına ait blog.alpenandroid.comadreslerinde barındırılmış Kıble Pusulası uygulamasını Alper Yıldız takma adıyla geliştiren kişinin aynı e-mail adreslerini (dtalpen@gmail.com, alpenandroid@gmail.com, yasinalpen@gmail.com, androukk@gmail.com) kullandığı tespit edilen, 1 Ağustos 1983 doğumlu Sivas nüfusuna kayıtlı Yasin Alpen (TCKN: 346*****508) olduğu tespit edilmiştir.

Açık kaynaklardan yapılan araştırmada, halen “Heidi Mobil Apps” adı altında uygulama geliştiren Yasin Alpen’in, ODTÜ Bilgisayar Mühendisliği mezunu olduğu, Android ve iOS platformlarında mobil uygulama geliştirdiği, bu uygulamaların 20 milyondan fazla kişiye ulaştığı, Google Play reklamları ve mobil reklam entegrasyonu konularında deneyimli olduğu, 1 Nisan 2014 tarihinde Ankara’da SUİT Bilişim Bilgisayar Reklam Organizasyon Tic. Ltd. Şti adı ile bir firma kurduğu, bu firmada İstanbul 27. Ağır Ceza Mahkemesi’nde görülen 2017/148 Esas numaralı davada tespit edildiği üzere Freezy Müzik Bul Dinle (morbeyin) uygulamasını geliştiren ve iFrame kodu ile Freezy kullananları ByLock sunucusuna yönlendiren Kemalettin Cengiz Erbakırcı ile birlikte çalıştığı, firma faal halde iken Şubat 2012’de yine FETÖ iltisaklı Kemalettin Cengiz Erbakırcı ile birlikte TÜBİTAK BİLGEM’de çalışmaya başladığı, TÜBİTAK’ta halen FETÖ firarisi olarak aranan Hasan Palaz’ın ekibinde çalıştığı, bu ekibin FETÖ TÜBİTAK yapılanmasına yönelik Telekulak operasyonunda soruşturulduğu, kamuoyunda 17/25 Aralık olarak bilinen sürecin ardından Yasin Alpen ve Kemalettin Cengiz Erbakırcı’nın aynı tarihlerde kurumdan istifa ederek yurtdışına gittikleri ve halen yurtdışında yaşadıkları, Yasin Alpen’in dönem dönem ABD, Londra ve Münih’de bulunduğuna dair izler olduğu ve halen mobil uygulama geliştirmeye devam ettiği tespit edilmiştir.

Yapılan incelemede, CGNAT listesindeki ByLock IP kayıtlarına ait tarih ve saatler ile telefonun Kıble Pusulası uygulaması üzerinden Google reklam servislerine bağlandığı tarih ve saatler bire bir eşleşmesine rağmen, Google reklam sunucularının 2014 yılındaki durumlarına ulaşılamadığından, Google üzerinden gelen reklamların sunucu tarafında nasıl ByLock IP’sine yönlendiği net olarak tespit edilememiştir. Reklamlardan bir ya da birkaçının kaynağının ByLock sunucusunda olduğu ve ilgili reklamlar çağırıldığında

SONUÇ

Şüpheli G.E.’nin kullanımında olduğu tespit edilen Samsung marka Note 2 GT-N7100 model cep telefonunun, 22 Haziran 2017 tarihinde Isparta Emniyeti Siber Suçlarla Mücadele Şube Müdürlüğü’nce alınan adli imajı üzerinde yapılan inceleme sonucunda,

- Şüpheli G.E.’nin 13 Aralık 2012 tarihinde kullanmaya başladığı cep telefonunda fabrika ayarlarına hiç dönmediği, bu nedenle geriye dönük birçok verinin sağlıklı bir şekilde incelenebildiği,

- Telefondaki veri üzerinde yapılan incelemede ByLock uygulamasının indirilmediği, kurulmadığı ve çalıştırılmadığı,

- ByLock bağlantı IP adreslerini gösteren CGNAT sorgusundaki 5 farklı günde yer alan 8 IP adresinin tarih ve saatleri incelendiğinde, her IP kaydının 2 ile 9 saniye öncesinde 3’er adet İnternet trafiğine işaret eden önbellek (cache) dosyaları oluştuğu, bu dosyalar incelendiğinde trafiğin ByLock sunucusuna değil, Google firmasına ait reklam sunucularına olduğu, reklamlardan birinin Kıble Pusulası adlı uygulamanın reklamı olduğu, diğer 4 reklamın Kıble Pusulası uygulaması kullanılırken gösterilen reklamlardan oluştuğu, dolayısıyla şüphelinin ByLock uygulaması ile ByLock sunucusuna değil, Kıble Pusulası uygulamasında otomatik olarak gösterilen reklamlar nedeniyle, Google sunucuları üzerinden ByLock IP adresine yönlendirildiği,

- Yönlendirmeyi yapan kodun veya reklamlarda kullanılan görselin, olayın 3 yıl önce olması ve Google’a ait sunucuların aktif olaması nedeniyle tespit edilemediği, bu tespitin ancak Google firmasından ilgili tarihlerdeki log kayıtları ve yedekerin alınarak yapılabileceği,

- Yapılan kod analizinde Kıble Pusulası uygulamasında çok sayıda reklam bağlantısı bulunduğu fakat ByLock uygulamasında herhangi bir reklam bağlantısına rastlanmadığı, dolayısı ile ByLock uygulaması çalışırken benzer reklamlarının görüntülenemeyeceği,

- Kıble Pusulası uygulamasını geliştiren kişinin daha önce FETÖ kapsamında soruşturulmuş, 17/25 Aralık sonrası TÜBİTAK’tan istifa ederek yurtdışına giden Bilgisayar Mühendisi Yasin Alpen olduğu, şahsın başka uygulamalarla ByLock sunucusuna yönlendirme yapan FETÖ iltisaklı Kemalettin Cengiz Erbakırcı ile aynı şirkette ve sonrasında TÜBİTAK BİLGEM’de FETÖ firarisi Hasan Palaz’ın ekibinde çalıştığı ve aynı tarihlerde yurtdışına gittikleri,

tespit edilmiştir.

Rapor kapsamında incelenen imaj haricinde, İstanbul’da görülmekte olan 2017/148 numaralı davada daha önce incelemesini yaptığım ve benzer şekilde FETÖ ilişkili şahıslara ait başka uygulamalar tarafından ByLock IP adresine yönlendirilen sanığa ek olarak, tarafıma sosyal medya yoluyla ulaşan çok sayıda benzer şikayet, benzer tarih aralıklarına işaret eden IP kayıtları düşünülerek, maddi gerçeğin ortaya çıkarılması ve gerçek ByLock kullanıcısı FETÖ mensubu şahıslarla, ByLock’a yönlendirilen ve FETÖ kumpası mağduru olduğu anlaşılan kişileri ayırabilmek amacı ile aşağıda tavsiye ve öneri maddeleri hazırlanarak yetkililerin değerlendirmesine sunulmuştur;

- Telefon incelemesi yapan Emniyet birimleri sadece ByLock uygulaması değil, “morbeyin”, “dtalpen” gibi anahtar kelimeleri aratarak yönlendirme yapabilecek diğer uygulamaların da varlığını araştırıp inceleme raporlarını bu şekilde tanzim etmelidirler.

- Özellikle CGNAT listelerindeki ByLock IP kayıt tarihleri 3 Haziran ile 15 Kasım 2014 tarihleri arasında yer alıp, bu IP kayıtları haricinde FETÖ ile başka bir iltisakı (dersane, okul, arama kaydı, Bank Asya hesabı vb) bulunmayan şüpheliler öncelikli olarak incelenmelidir. Bu gruba dahil olan kişiler için tüm CGNAT sorgusu istenmeli ve ByLock IP’leri ile çakışan diğer IP’lerin Google reklam servislerine ait ve/veya morbeyin.com adresine ait IP adresleri ile çakışıp çakışmadığına bakılmalıdır

- Microsoft Türkiye firmasından “ankara.cloudapp.net” ve mümkünse Google Inc’den “blog.alpenandroid.com” alan adları için 2014 yılına ait tüm log kayıtları ve sunucu yedekleri resmi yollarla istenmelidir.

- Yargı mensupları teknik konularda eğitilmeli, CGNAT listelerindeki her kaydın bir ByLock girişine işaret etmediği, hatta hiç ByLock girişine işaret etmeyebileceği, ilgili IP adresinin tüm İnternete ve dünyaya açık bir bilgisayar olduğu, herhangi bir kullanıcının farklı bir siteye girmesi halinde dahi operatörlerde bu IP kaydının oluşabileceği, CGNAT listelerine gösterilen toptancı yaklaşımın ileride çok daha büyük sorunlara neden olabileceği anlatılmalıdır.

- Çeşitli uygulamalar geliştirerek masum vatandaşları ByLock sunucusuna yönlendirdiği tespit edilen Yasin Alpen ve Kemalettin Cengiz Erbakırcı’nın Türkiye’deki tüm ilişkileri ve çalıştıkları kurum/şirketler araştırılmalıdır.

Kamuoyunun yarar ve bilgisine saygı ile sunulur.